La sécurité, un levier de croissance.

Audit de sécurité : les 7 outils d'experts pour corriger vos vulnérabilités

Découvrez comment les outils comme Nmap et Metasploit, loin d'être des menaces, sont des alliés pour la croissance sécurisée de votre entreprise.

Sommaire

- L'audit technique : le SWOT de votre infrastructure numérique

- Nmap et Burp Suite : la cartographie de vos processus numériques

- OWASP ZAP et SQLMap : l'identification de la non conformité applicative

- Metasploit : simuler le risque pour affiner votre stratégie

- John the Ripper, Hashcat et Maltego : l'intelligence pour anticiper les menaces

- De l'audit à l'amélioration continue : une démarche de croissance

L'audit technique : le SWOT de votre infrastructure numérique

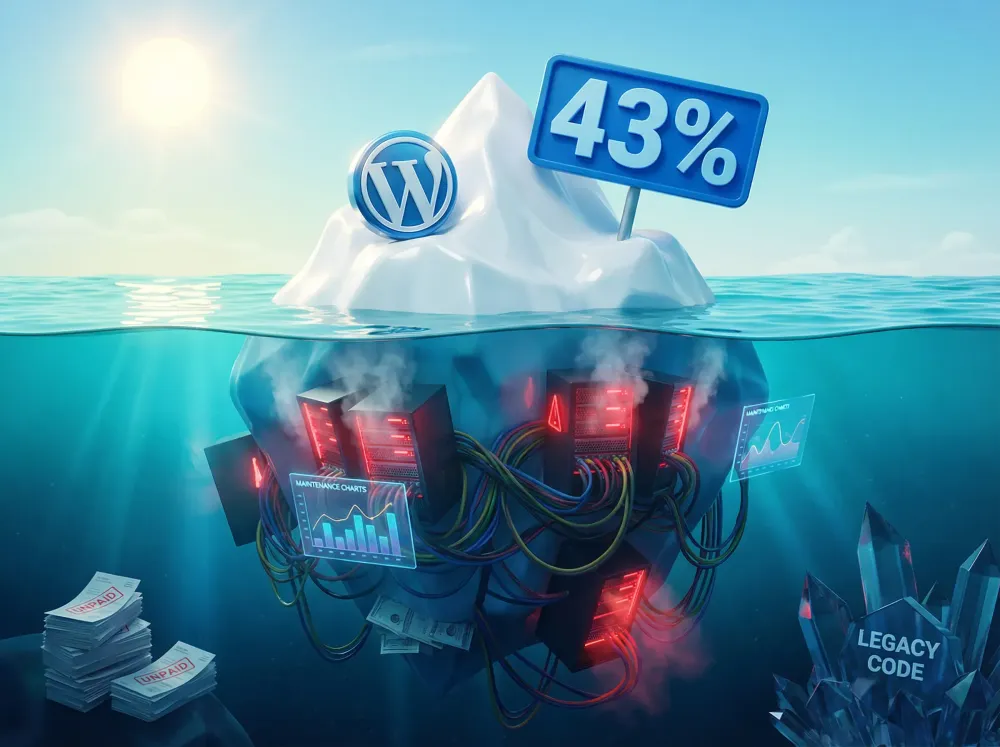

Vous menez une analyse SWOT pour évaluer vos forces et faiblesses stratégiques. Mais quand avez-vous réalisé le même exercice pour votre infrastructure numérique ? La sécurité informatique est souvent perçue comme un centre de coût, une forteresse obscure gardée par des experts au langage impénétrable. C'est une erreur. Un audit interne de votre système d'information n'est pas qu'une mesure défensive ; c'est un outil de diagnostic stratégique.

Qu'est-ce qu'une analyse SWOT ? C'est un cadre pour identifier les Forces (Strengths), Faiblesses (Weaknesses), Opportunités (Opportunities) et Menaces (Threats) d'un projet ou d'une entreprise. Appliqué au numérique, ce modèle change de perspective. Une faille de sécurité n'est pas seulement une menace ; son identification et sa correction deviennent une force, un gage de confiance pour vos clients et un pilier de votre transformation digitale. Le problème est que, contrairement à une matrice SWOT classique, les faiblesses techniques sont souvent invisibles pour un non-initié.

Pourtant, les outils utilisés par les experts pour les déceler ne sont pas de la magie noire. Ce sont des instruments de mesure, précis et factuels. En comprenant leur rôle, vous ne devenez pas un expert en cybersécurité, mais un dirigeant mieux informé, capable de poser les bonnes questions et d'allouer les bonnes ressources. Cet article démystifie sept de ces outils essentiels, en les traduisant non pas en jargon technique, mais en bénéfices concrets pour votre PME.

Nmap et Burp Suite : la cartographie de vos processus numériques

Avant de renforcer une forteresse, il faut en connaître le plan détaillé. C'est précisément le rôle de Nmap (Network Mapper). Cet outil scanne votre réseau pour identifier tous les appareils connectés, les services qui y tournent et les ports ouverts. En somme, il dresse la carte d'identité de votre infrastructure. Comment cartographier les processus de son entreprise ? Sur le plan organisationnel, cela implique de documenter les flux de travail. Sur le plan numérique, la première étape est un scan Nmap pour visualiser ce qui est exposé au monde extérieur.

Une fois la carte établie, Burp Suite prend le relais côté applicatif. Plateforme de test de sécurité web, elle permet d’analyser les applications en interceptant et en rejouant le trafic HTTP(S), de repérer les failles courantes (injections, XSS, mauvaises configurations) et, dans ses éditions Pro/Enterprise, d’automatiser une partie de la détection via un scanner DAST. L’objectif n’est pas d’exploiter sauvagement les vulnérabilités, mais de les identifier de manière contrôlée et reproductible, comme le ferait un auditeur qui vérifie que chaque « porte de secours » numérique est conforme.

L’utilisation combinée de Nmap et Burp Suite offre une première cartographie de ce qui est exposé ainsi qu’un panorama des faiblesses évidentes au niveau web. Le résultat n’est pas un jugement mais un constat : « Ce serveur est visible sur Internet et telle application présente des versions ou configurations à risque, la rendant vulnérable à tel type d’attaque. » Cette information factuelle est le point de départ de toute démarche de sécurisation sérieuse.

OWASP ZAP et SQLMap : l'identification de la non conformité applicative

Vos applications web et mobiles sont les portes d'entrée principales pour vos clients et, potentiellement, pour les menaces. OWASP ZAP (Zed Attack Proxy) est l'un des outils les plus respectés pour auditer leur sécurité. Il se place entre votre navigateur et votre application pour intercepter et analyser le trafic, cherchant activement des failles de sécurité courantes comme celles listées dans le célèbre Top 10 de l'OWASP. Il agit comme un contrôleur qualité, vérifiant si votre application respecte les standards de développement sécurisé. Toute vulnérabilité détectée est une forme de non conformité par rapport à ces bonnes pratiques.

SQLMap, quant à lui, a une mission très spécifique et critique. Il se concentre sur un seul type de faille : l'injection SQL. Cette attaque vise à manipuler les bases de données via les formulaires de votre site. En automatisant la détection et l'exploitation de ces failles, SQLMap permet de mesurer la gravité du risque. Un résultat positif à un test SQLMap signifie que vos données (clients, commandes, etc.) sont potentiellement à la merci d'un attaquant.

L'objectif de ces outils est de passer de l'hypothèse ("mon site est peut-être vulnérable") à la certitude ("ce formulaire de contact précis présente une faille de type injection SQL"). C'est une étape cruciale pour prioriser les actions correctives et allouer le budget là où l'impact est le plus grand, transformant la gestion du risque en une décision éclairée.

Metasploit : simuler le risque pour affiner votre stratégie

Savoir qu'une porte est déverrouillée est une chose. Savoir ce qu'un cambrioleur peut faire une fois à l'intérieur en est une autre. C'est là que Metasploit intervient. C'est une plateforme de test d'intrusion qui contient une vaste collection de "scénarios d'attaque" prêts à l'emploi. Son but n'est pas de nuire, mais de simuler une attaque réelle dans un environnement contrôlé pour en démontrer l'impact. Comment faire une analyse PESTEL ? En analysant les facteurs externes (Politiques, Économiques, etc.) qui pourraient impacter votre entreprise. Metasploit fait de même, mais pour les menaces techniques : il simule l'impact d'une cyberattaque sur votre activité.

Utiliser Metasploit permet de répondre à des questions concrètes : "Si un attaquant exploite cette faille sur notre serveur, peut-il accéder à la base de données clients ? Peut-il prendre le contrôle de notre site ?" Les réponses apportées transforment un rapport de vulnérabilités techniques en un argumentaire business. Une faille n'est plus un simple numéro de version à mettre à jour, c'est un risque quantifiable pour le chiffre d'affaires ou la réputation. Cette simulation contrôlée est une étape fondamentale. La robustesse d'une telle architecture est un pilier central lors d'un Audit & Sécurité.

Cette démarche proactive, loin d'être réservée aux grands groupes, permet à une PME d'aligner sa stratégie marketing et commerciale sur une réalité technique solide. C'est la garantie que la croissance promise à vos clients ne repose pas sur des fondations fragiles.

John the Ripper, Hashcat et Maltego : l'intelligence pour anticiper les menaces

La sécurité ne se limite pas à la technique pure, elle concerne aussi l’humain et l’information. John the Ripper et Hashcat sont complémentaires pour évaluer la robustesse des mots de passe : John est polyvalent et idéal pour des audits rapides côté CPU, tandis que Hashcat excelle sur des attaques plus lourdes et des formats variés grâce à l’accélération GPU (règles avancées, masques, dictionnaires enrichis). Ensemble, ils révèlent la facilité avec laquelle des identifiants faibles peuvent être « cassés ». Pourquoi faire un audit interne en PME ? Pour identifier ce maillon faible typique. Un mot de passe faible est souvent le point de départ d’une intrusion majeure. Les conséquences peuvent être dévastatrices, comme le montre le cas de l'entreprise KNP qui a tout perdu.

Maltego, de son côté, opère dans le domaine de l'OSINT (Open-Source Intelligence). Il collecte et relie des informations publiquement disponibles sur votre entreprise, vos employés ou votre infrastructure. Adresses email, profils sur les réseaux sociaux, noms de domaine, serveurs... Maltego assemble ces pièces de puzzle pour créer une carte des relations et de votre empreinte numérique. Il vous montre ce qu'un attaquant peut apprendre sur vous sans même lancer la moindre attaque technique.

Ces outils apportent une dimension d’intelligence à l’audit. Ils ne testent pas seulement le code, mais l’écosystème entier qui entoure votre entreprise. Ils permettent d'évaluer le** risque humain et informationnel**, des facettes souvent négligées mais absolument critiques dans une stratégie de défense complète. Quels sont les outils d'audit pour une entreprise ? La réponse inclut nécessairement des outils qui évaluent à la fois les failles techniques et les failles humaines.

De l'audit à l'amélioration continue : une démarche de croissance

Nmap, Metasploit, SQLMap... Ces noms peuvent sembler intimidants. Pourtant, leur finalité est simple : transformer l'incertitude en information exploitable. Chaque vulnérabilité identifiée par ces outils n'est pas un échec, mais une opportunité. C'est une chance de renforcer votre infrastructure, de protéger vos données et, au final, de consolider la confiance de vos clients. C'est un exemple d'analyse SWOT pour une PME appliqué au monde numérique : transformer une faiblesse interne en une force compétitive.

L'audit de sécurité n'est pas une action ponctuelle, mais le point de départ d'un cycle d'amélioration continue. Les données recueillies alimentent une stratégie de remédiation, qui elle-même sera validée par de futurs audits. C'est cette boucle vertueuse qui assure la pérennité et la résilience de votre activité à l'ère de la transformation digitale. En intégrant cette démarche, vous ne faites pas que vous protéger ; vous investissez dans un actif stratégique qui soutiendra votre croissance sur le long terme.

Votre infrastructure numérique est-elle aujourd'hui un simple coût de fonctionnement ou un véritable actif stratégique ?

Sources : L’audit, indispensable pour améliorer les performances d’une entreprise - Challenges Quand utiliser PESTEL, SWOT & les KPIs ? - Declic Comment préparer un audit ? - PYX4

Découvrez les derniers articles du Blog

Veille, astuces et réflexions sur le web, la tech et la cybersécurité.

Plongez dans mes dernières publications, couvrant les actualités et tendances tech, le développement web et mobile, l'automatisation et l'IA, mais aussi des anecdotes et des conseils en cybersécurité. Il y en a pour tous les goûts pour rester à la pointe de l'innovation et optimiser ta présence en ligne

Un projet web en tête ? Discutons-en.

Que ce soit pour une idée, un devis ou une simple question, le premier échange est toujours constructif.

Un projet web est un investissement stratégique qui doit servir vos objectifs. Sa réussite repose sur une vision claire et une exécution précise, loin des solutions génériques et impersonnelles.

C'est pourquoi ma méthode de travail place la phase de découverte au cœur de tout le processus. Avant d'aborder la technique, je prends le temps nécessaire pour comprendre votre métier, vos ambitions et les défis qui vous sont propres. Cet échange fondamental nous permet de définir ensemble un cahier des charges précis et de valider les orientations les plus pertinentes pour votre activité.

L'objectif est simple : concevoir une solution sur-mesure, performante, et qui parle avec justesse à vos clients.

Contactez-moi pour discuter de votre projet. Vous découvrirez une approche transparente, centrée sur vos objectifs et rigoureuse dans la recherche du meilleur retour sur investissement.