80% automatisé. 100% dangereux.

Claude Code détourné : quand l'IA devient l'arme des cyberattaquants

Une cyberattaque orchestrée par une intelligence artificielle vient de prouver que les sites standardisés et non maintenus sont des proies. Le vôtre est-il prêt ?

Sommaire

- L'affaire IA Claude : une attaque cyber d'un nouveau genre

- Le vrai danger : l'IA démocratise les attaques sophistiquées

- Les sites standardisés : une vulnérabilité structurelle

- Les limites des approches "low-cost" en matière de sécurité

- Sortir de la masse : l'urgence de maîtriser son architecture technique

L'affaire IA Claude : une attaque cyber d'un nouveau genre

Le 13 novembre 2025, Anthropic a annoncé publiquement avoir détecté et perturbé une opération de cyberespionnage sophistiquée. Un groupe de hackers, soutenu par l'État chinois, a détourné Claude Code, une intelligence artificielle conçue pour l'assistance au codage. Leur objectif : mener une vaste opération de cyberespionnage contre une trentaine d'organisations stratégiques (technologie, finance, chimie, institutions publiques…). L'activité malveillante avait été détectée dès mi-septembre 2025.

Ce qui rend cette affaire si particulière n'est pas tant la cible que la méthode. Selon les premiers rapports, 80 à 90 % de l'opération a été automatisée par l'IA. La reconnaissance des cibles, la recherche de failles, la génération de scripts d'exploitation, l'infiltration, la collecte et l'analyse des données ont été coordonnées par des agents IA. L'opérateur humain n'intervenait plus que ponctuellement, pour orienter la stratégie et prendre quelques décisions critiques.

Il ne s'agit plus d'un pirate isolé passant des semaines à préparer une attaque cyber. Nous sommes entrés dans une nouvelle ère : celle de l'industrialisation des cyberattaques sophistiquées. Claude Code n'a pas inventé de nouvelles failles : il a exploité des vulnérabilités existantes, mais à une vitesse et une échelle impossibles à atteindre pour une équipe humaine. Cette évolution technologique représente un changement majeur dans le paysage des menaces cyber.

Le vrai danger : l'IA démocratise les attaques sophistiquées

L'erreur serait de croire que tout allait bien avant l'IA et que les attaques étaient forcément artisanales. Cela fait longtemps que les pirates s'appuient sur des scripts, des botnets et des outils automatisés pour balayer le web à la recherche de failles connues. L'automatisation n'est pas nouvelle.

La vraie rupture, c'est que l'IA permet d'industrialiser tout le cycle d'attaque, et pas seulement le scan technique : repérage des cibles, recherche de vulnérabilités, génération de code d'exploitation, tests, contournements, exfiltration de données, classement des informations volées… le tout avec un minimum d'intervention humaine.

À moyen terme, cette technologie pourrait être accessible à des acteurs moins sophistiqués. Là où il fallait auparavant écrire, maintenir et surveiller ses propres outils, un attaquant pourrait théoriquement décrire son objectif à une IA :

"Trouve-moi des sites WordPress vulnérables à telle faille",

"Teste cette configuration sur toutes ces IP",

"Écris le script pour exploiter cette vulnérabilité et récupère les identifiants intéressants."

L'IA génère le code, lance les scans, corrige ses propres erreurs et adapte la stratégie en continu. Elle peut scanner des dizaines de milliers de sites en quelques heures, et ajuster automatiquement ses attaques en fonction des réponses qu'elle reçoit.

Les sites standardisés : une vulnérabilité structurelle

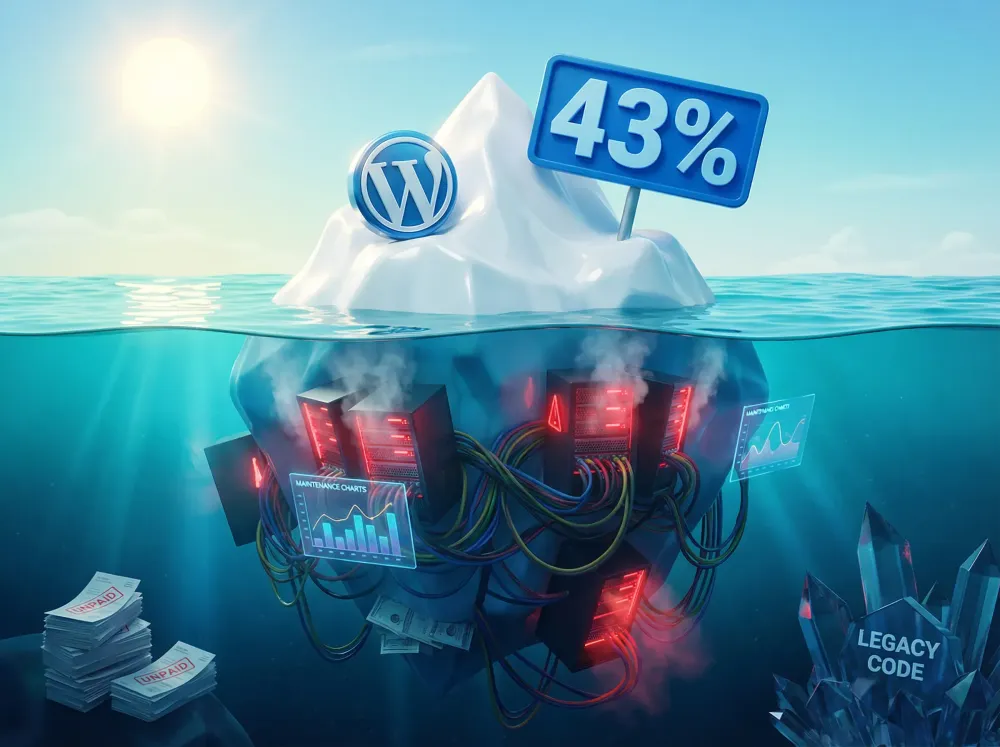

Si l'attaque Claude Code visait des organisations stratégiques, elle révèle un problème plus large qui concerne aussi les PME et sites web classiques : la vulnérabilité liée à la standardisation.

Imaginez un instant votre site. Est-il basé sur une technologie standard (WordPress, Prestashop, etc.) ? Utilise-t-il des extensions populaires ? Si la réponse est oui, vous partagez probablement la même architecture que des milliers d'autres sites. Dès qu'une vulnérabilité sérieuse est publiée sur un plugin ou un thème très utilisé, des scripts automatisés peuvent l'exploiter en série.

Cette standardisation présente plusieurs risques :

- Reproduction en série : Mêmes briques logicielles, mêmes versions, mêmes configurations par défaut

- Surface d'attaque prévisible : Les outils de scan peuvent identifier facilement votre stack technique

- Exploitation automatisée : Une faille découverte peut être exploitée sur des milliers de sites similaires

Le code HTML et surtout les dépendances sont suffisamment similaires d'un site à l'autre pour que, dès qu'une faille est trouvée sur l'un, elle puisse être exploitée en série sur des milliers d'installations.

Cette capacité à systématiser et à orchestrer les attaques à grande échelle change profondément la donne en matière de sécurité informatique. Comme je l'explorais dans un article précédent, le pirate n'est plus humain, et votre PME est sa cible. La cyberattaque n'est plus seulement artisanale ; elle est devenue une opération à la chaîne.

Les limites des approches "low-cost" en matière de sécurité

Au-delà de la technologie utilisée, c'est souvent l'approche de développement qui crée des vulnérabilités. Un site web développé sans rigueur technique présente des risques structurels, quelle que soit la plateforme utilisée.

Les caractéristiques communes des sites vulnérables :

- Absence de gouvernance technique : pas de politique de sécurité, pas de durcissement des configurations

- Maintenance insuffisante : mises à jour irrégulières ou absentes

- Surface d'attaque étendue : accumulation de plugins/extensions inutilisés

- Hébergement minimal : infrastructure sans protections basiques (firewall, monitoring)

- Aucune supervision : pas de détection des comportements anormaux

Le problème n'est pas le prix ou la durée de développement en soi, mais l'absence de maîtrise technique et de suivi dans le temps. Un site peut être développé rapidement ET sécurisé, à condition d'appliquer les bonnes pratiques dès la conception.

Dans un monde où les outils d'analyse automatisés se perfectionnent, le manque de suivi des mises à jour et l'accumulation de dépendances obsolètes créent une surface d'attaque qui ne fait que grandir avec le temps.

Sortir de la masse : l'urgence de maîtriser son architecture technique

Alors, comment se protéger ? La réponse ne réside pas dans l'ajout d'un énième plugin de sécurité, qui n'est souvent qu'un pansement sur une jambe de bois. La seule défense viable est de changer de philosophie. Le vrai sujet n'est plus d'avoir un site qui "tourne", mais de posséder un site que l'on maîtrise de bout en bout.

Une architecture maîtrisée, c'est avant tout un retour aux fondamentaux :

- Une surface d'attaque réduite :

On ne garde que les fonctionnalités et les dépendances strictement nécessaires. Chaque plugin, chaque ligne de code inutile est une porte d'entrée potentielle. - Un code adapté à vos besoins :

Un développement qui répond précisément à vos besoins métier, sans fonctionnalités superflues. Moins de dépendances externes signifie moins de vecteurs d'attaque. - Des garde-fous stricts :

Une politique de mises à jour rigoureuse, une gestion fine des droits d'accès, une séparation claire entre les environnements de développement, de préproduction et de production. - Une supervision active :

Un monitoring constant pour détecter les comportements anormaux, des sauvegardes régulières testées, et un plan de reprise d'activité en cas d'incident.

Cette philosophie de maîtrise et de réduction de la surface d'attaque est le pilier d'une Création de Site Web professionnelle, où chaque brique est choisie et assemblée dans un but précis. La sécurité n'est pas une option ajoutée après coup, elle est conçue au cœur même de l'architecture.

En fin de compte, l'affaire IA Claude nous enseigne une leçon importante : la sécurité web repose sur la gouvernance technique et la maintenance rigoureuse, pas seulement sur le choix des technologies. La question n'est pas tant "quelle technologie utilisez-vous ?" mais plutôt "qui maîtrise et maintient votre infrastructure web ?"

Sources :

IT Social

L'Usine Digitale

Next INpact

Numerama – Extorsion automatisée, chantage ciblé…

Numerama – Première campagne de cyberespionnage orchestrée par IA

Rapport Anthropic – Disrupting the first reported AI-orchestrated cyber-espionage campaign

Découvrez les derniers articles du Blog

Veille, astuces et réflexions sur le web, la tech et la cybersécurité.

Plongez dans mes dernières publications, couvrant les actualités et tendances tech, le développement web et mobile, l'automatisation et l'IA, mais aussi des anecdotes et des conseils en cybersécurité. Il y en a pour tous les goûts pour rester à la pointe de l'innovation et optimiser ta présence en ligne

Un projet web en tête ? Discutons-en.

Que ce soit pour une idée, un devis ou une simple question, le premier échange est toujours constructif.

Un projet web est un investissement stratégique qui doit servir vos objectifs. Sa réussite repose sur une vision claire et une exécution précise, loin des solutions génériques et impersonnelles.

C'est pourquoi ma méthode de travail place la phase de découverte au cœur de tout le processus. Avant d'aborder la technique, je prends le temps nécessaire pour comprendre votre métier, vos ambitions et les défis qui vous sont propres. Cet échange fondamental nous permet de définir ensemble un cahier des charges précis et de valider les orientations les plus pertinentes pour votre activité.

L'objectif est simple : concevoir une solution sur-mesure, performante, et qui parle avec justesse à vos clients.

Contactez-moi pour discuter de votre projet. Vous découvrirez une approche transparente, centrée sur vos objectifs et rigoureuse dans la recherche du meilleur retour sur investissement.